Supprimer Trojan.pdf.badur.b

Explications pour Supprimer Trojan.pdf.badur.b et Analyser Gratuitement Votre PC pour Vérifier Qu'il n'a Aucun Autre Virus

Trojan.pdf.badur.b ou Trojan.PDF.Badur.gena ou UDS:Trojan.PDF.Badur.b ou Trojan.MSOffice.Badur.gena et tout Ses virus espions malveillants peuvent accéder à vos informations confidentielles, Ralentir votre ordinateur, provoquer des bugs et des pannes sur votre système windows, Une nouvelle tendance pour les logiciels malveillants est la manipulation des composants importants du système, pour que les fichiers malveillants ne soient dorénavant plus simplement supprimés, Ainsi, certains logiciels espions lancent en parallèle plusieurs processus actifs (instances de programmes), qui se surveillent mutuellement, À chaque fois qu'un processus sera terminé, l'autre se lancera immédiatement de nouveau derrière, Faux logiciels de sécurité, les soi-disant outils Rogue anti virus et anti spywares s'injectent essentiellement dans les processus du système comme par exemple : dans le fichier winlogon, Lorsque l'on essaye de se débarrasser des logiciels malveillants, en essayant de terminer le processus hôte pour ensuite supprimer le fichier nuisible, l'action se termine avec un écran bleu (Blue screen) redouté et le système reste sans réaction.

Réparer un Problème de Son sur Windows XP, Vista, 7, 8, 10.

Trojan.pdf.badur.b ou Trojan.PDF.Badur.gena ou UDS:Trojan.PDF.Badur.b ou Trojan.MSOffice.Badur.gena et les programmes espions malveillants n'ont rien d'amical et vous, comme votre ordinateur, voudrez sans aucun doute éviter d'entrer en contact avec l'un d'entre eux, qu'il s'agisse de virus, de logiciels espions, de logiciels publicitaires, d'enregistreurs de frappe qui subtilisent les mots de passe ou d'autres types de programmes malveillants, leur but est d'exploiter vos informations personnelles ou tout simplement d'endommager votre ordinateur, Vous pouvez être infecté par un programme malveillant via le courrier électronique, les fenêtres publicitaires, les économiseurs d'écran, les téléchargements ou les sites Web corrompus, Bien que les programmes malveillants ne représentent pas réellement de nouvelles menaces, les experts s'accordent à dire qu'ils deviennent de plus en plus pernicieux pour continuer à piéger les internautes.

Les Origines du Ralentissement d'un Ordinateur.

L'Infection dus à Virus Trojan.pdf.badur.b ou Virus Trojan.PDF.Badur.gena ou Virus UDS:Trojan.PDF.Badur.b ou Virus Trojan.MSOffice.Badur.gena ou à des Virus Trojans (Cheval de Troie), Malwares, Spywares se manifeste par une série de type de signes, Gel et échecs fréquents dans le fonctionnement, Lenteur au moment du lancement des logiciels, Impossibilité de charger le système d'exploitation, Disparition de fichiers et de répertoires ou altération de leur contenu, Requêtes fréquentes vers le disque dur, la petite lampe sur la tour clignote fréquemment, Microsoft Internet Explorer Gèle ou se comporte bizarrement, Impossible de Fermer les Fenêtres du Logiciel.

Votre Connexion Haut Débit est elle Sans Risque ?.

Le nombre de nouveaux logiciels malveillants augmente exponentiellement Au cours des seules cinq dernières années de près de 5000 %, Ce taux de croissance, dont on ne peut que rêver en Bourse, est dû principalement à l'énorme lucrativité du business des pirates informatiques, Vos données personnelles, connexions Internet ou même l'accès à votre ordinateur permettent d'obtenir de l'argent, Ceci attire les programmateurs inventifs qui trouvent des méthodes d'infection de plus en plus rusées et de moins en moins visibles. Mais il ne faut pas s'inquiéter, car nous vous montrons dans cet article comment éviter tout risque superflu et préparer votre ordinateur pour continuer la navigation sur Internet sain et sauf et sans virus.

Les virus informatiques comme Trojan.pdf.badur.b ou Trojan.PDF.Badur.gena ou UDS:Trojan.PDF.Badur.b ou Trojan.MSOffice.Badur.gena sont de petits progiciels conçus pour passer d’un ordinateur à un autre dans le but de nuire aux activités habituelles de l’utilisateur. Un virus peut altérer ou supprimer des données sur votre ordinateur, utiliser votre programme de courriel pour accéder à d’autres ordinateurs ou même effacer tout ce qui se trouve sur votre Votre Disque Dur.

Internet des objets la Cible des Cybers Criminels.

La façons d'empêcher Trojan.pdf.badur.b ou Trojan.PDF.Badur.gena ou UDS:Trojan.PDF.Badur.b ou Trojan.MSOffice.Badur.gena d'infecté votre PC est de vous assurer que tous vos logiciels sont à jour, Tout d'abord, Consultez le site Windows Update pour vérifier que l'option de Mise à Jour automatique est bien activée et que vous avez téléchargé toutes les mises à jour Critiques et de Securité actuellement disponibles, La plupart des Virus étant associés à d'autres programmes ou provenant de sites peu scrupuleux, les Hackers peuvent en profiter pour placer à distance un petit nombre de logiciels espions sur votre ordinateur.

Protégez Votre Vie Numérique Contre Les Regards Indiscrets.

Qu'est-ce qu'un Programme Malicieux ?.

L'utilisation d'un Seul Anti Virus et d'un Seule Pare Feu permet de vous protéger Efficacement des Virus, Arnaques et Escroqueries sur Internet.

Comment se Protéger des Arnaques et des Escroquerie sur Internet ?.

Logiciel Escroc de Sécurité (Rogue) Évolution, Protection et Sensibilisation.

Escroquerie sur les réseaux sociaux.

La plupart du temps, les botnet étant gérés par des Bot-Masters. Pour les mettre sur pied, les Hackers doivent se baser sur un solide malware, un cheval de Troie qui sera largement diffusé sur le Net afin d’infecter le plus possible de machines. Le tout en silence, sans être détecté par les solution de sécurité. Une fois infectées, toutes les machines se retrouvent sous le contrôle d’une seule et même personne : le botmaster. Depuis une interface développée exprès pour le botnet, ce dernier va pouvoir lancer des commandes massives à son armée de zombies dans le but de leur faire réaliser toutes sortes d’opérations. Les attaques DoS en font bien évidement partie. Il est alors possible à d’autres pirates de louer les services d’un botmaster afin de lancer une attaque sur une cible précise via le botnet. Les services de ce type se monnaient à bon prix dans les espaces underground spécialisés.

Qu'est ce qu'un Ver Informatique worm virus réseau ?.

Vous avez sûrement du mal à imaginer la vie sans votre PC, sans parler de toutes les données qu’il contient. Mais comment pouvez-vous le protéger ?

Comment mon PC peut-il être infecté par un virus ? :

- Pièces jointes aux courriels. Des virus peuvent être intégrés à la pièce jointe d’un courriel, même s’il provient d’une personne que vous connaissez.

- Téléchargements Internet. Des logiciels que vous téléchargez, particulièrement de sites dont vous n’avez jamais entendu parler, peuvent renfermer des virus.

- Épouvantiels. Il s’agit de messages urgents qui apparaissent dans une fenêtre contextuelle lorsque vous naviguez. Ils tentent de vous pousser à cliquer dans la fenêtre en affirmant que la sécurité de votre ordinateur est menacée. (Vous pouvez éviter ces messages en bloquant les fenêtres intempestives dans les préférences de votre navigateur).

- Clés USB. Ces clés, même si elles proviennent d’une personne que vous connaissez, peuvent comprendre des logiciels malveillants. Il est important que vous les analysiez au moyen de votre antivirus avant d'ouvrir les programmes qu'elles contiennent.

Le fait est que les programmes malveillants comme Virus Trojan.pdf.badur.b sont de plus en plus dangereux et leur présence est de moins en moins trahie par le comportement de votre PC, Les internautes peuvent aussi être victimes de fausses alertes de protection contre les programmes malveillants. Des fenêtres intempestives, par exemple, qui ressemblent à des messages de sécurité, peuvent vous rediriger vers une page Web qui vous propose d'acheter un programme pour nettoyer votre système. Certains de ces sites sont en réalité des sites de diffusion de logiciels malveillants ou de programmes de protection contre les virus et logiciels espions de très mauvaise qualité.

Pare-Feu Matériel ou Pare-Feu Logiciel ?.

Pourquoi Le VPN Protège Vos Données ?.

Pourquoi des virus sont-ils créés et propagés ? :

- Notoriété.

- Pour le plaisir.

- Vandalisme.

- Recherche.

Une tendance claire s'est décantée pendant les dernières années : Les logiciels malveillants s'emploient de plus en plus de façon combinée, rendant la classification d'un cheval de troie ou trojan toujours plus difficile Pour attaquer votre ordinateur, on se sert d'un cheval de Troie, d'un exploit ou d'un ver. Celui-ci installera ensuite une porte dérobée qui ouvre toutes grandes les portes de l'ordinateur au pirate, et ensuite, un enregistreur de frappe, un rootkit, un logiciel espion ou autre sera installé. Ceci permet au pirate de contrôler complètement votre ordinateur, de lire tous vos mots de passe sur votre ordinateur, de copier vos données privées et de se servir de votre ordinateur pour une attaque par déni de service (Dos), utilisant votre ordinateur pour ses besoins mercenaires ou pour rançonner une société. De cette façon, le pirate contrôle souvent des centaines de dizaines de milliers d'ordinateurs qui, nommés bots, forment une partie d'un réseau dit bot net. Des experts estiment qu'en France et en Allemagne, environ 500 000 PC font partie d'un tel réseau, bien sûr sans que leurs propriétaires ne s'en rendent compte.

Comment Bien Choisir Son Ordinateur Portable ou Fixe ?.

Hoax Canular Propageant Une Fausse Information.

Menace des réseaux de bots plus évolués, Si votre PC se fait prendre par des pirates dans un réseau de bots, il deviendra un outil robot pour des escrocs qui l'utiliseront à votre insu dans un réseau virtuel afin d'attaquer et de paralyser des sites Web en les inondant de trafic. De même, si votre ordinateur est pris dans un réseau de bots, les pirates peuvent voler vos informations confidentielles. C'est souvent par le biais d'un programme malveillant que vous vous retrouvez dans un réseau de bots, ils travaillent ensemble, main dans la main. Les pirates utilisent des méthodes de plus en plus sophistiquées pour structurer les réseaux de bots et ces derniers deviennent de plus en plus difficiles à détecter.

Menace vulnérabilités Web 2.0 et failles sur les sites de réseaux sociaux, Les services Web 2.0 rendent les outils Web de plus en plus conviviaux, utiles et incontournables, comme les vidéos YouTube que vous pouvez voir partout sur la toile. Cependant, il n'est pas facile de protéger entièrement ces services contre les vulnérabilités au moment de leur configuration. Selon un rapport du Secure Enterprise 2.0 Forum paru en 2009, les menaces prennent de plus en plus la forme de messages de phishing, visant à vous faire communiquer des informations personnelles sur de faux sites Web ou de code Web 2.0, exploité par des pirates, vulnérabilité dont fut victime Yahoo Hot Jobs en 2008. Dans ce cas, les pirates peuvent porter atteinte à l'intégrité des informations personnelles stockées sur le site. Même les réseaux sociaux sont la cible de messages de phishing ou de spam véhiculant des programmes malveillants. Tout nouveau lancement d'application extrêmement populaire, susceptible d'attirer un grand nombre d'utilisateurs, sera l'occasion pour un cyber criminel de s'engouffrer dans la brèche. Sur les sites des réseaux sociaux, certaines personnes communiquent un grand nombre d'informations personnelles qui peuvent ensuite être utilisées par des escrocs pour vider leur compte en banque, par exemple.

Quels valeur donnez vous à votre vie privee sur internet ?.

Qu'est-Ce Que L'Usurpation D'Identité ? Comment Les Pirates Vous Dupe et Vole Votre Identité ?.

Installez des programmes de protection contre les virus et les logiciels espions et abonnez-vous :

Cela coule de source, n'est-ce pas ? Pourtant, nous sommes pour la plupart négligents quant à leur mise à jour régulière. Si vos logiciels ne sont pas mis à jour quotidiennement, leur efficacité peut être mise en doute. Nous ne prenons pas assez au sérieux la valeur que notre ordinateur peut représenter pour d'autres. Ceux qui pensent que leur bonne vieille machine n'est pas assez intéressante pour les voyous se trompent. Ils les veulent toutes.

Installez un routeur :

Un routeur est un accessoire informatique permettant de connecter plusieurs ordinateurs à Internet. Les routeurs intègrent également des pare-feu qui protègent les ordinateurs des attaques de pirates. L'achat d'un routeur est utile même si vous possédez un seul ordinateur. Le routeur assure une protection peu coûteuse et n'utilise pas autant de ressources qu'un pare-feu.

Évitez de télécharger des logiciels gratuits :

Le téléchargement de logiciels gratuits est risqué. A moins qu'il ne provienne d'une source fiable, le logiciel que vous téléchargez peut en réalité être un programme permettant aux bot herders de contrôler votre ordinateur à distance. Certains logiciels gratuits sont en fait des logiciels espions. Les logiciels espions sont en réalité des logiciels robots qui permettent de contrôler votre ordinateur par le biais d'Internet.

Téléchargez toujours les correctifs logiciels :

N'ignorez pas les correctifs de sécurité que les éditeurs mettent à disposition lorsqu'ils constatent des failles dans les systèmes d'exploitation.

Éteignez votre ordinateur :

D'une certaine façon, le bot herding est un crime opportuniste. Ne laissez pas votre machine allumée et connectée en haut débit. Éteignez votre ordinateur tous les soirs ou lorsque vous ne l'utilisez pas pendant un certain temps. Ne croyez pas que votre ordinateur n'est pas vulnérable simplement parce qu'il est en mode veille. Certains ordinateurs sortent automatiquement du mode veille dès qu'un message électronique arrive.

N'ouvrez pas les messages ou Mail provenant d'inconnus :

Cela peut vous paraître évident, mais n'ouvrez jamais les messages électroniques qui vous semblent inhabituels. C'est essentiellement une question de bon sens. Si vous recevez un message qui vous semble suspect, d'une personne que vous ne connaissez pas, ne l'ouvrez pas. Si un message vous annonce que vous avez reçu une carte d'un "vieil ami", c'est un virus évidemment.

Changez de navigateur et de client de messagerie :

En raison de leur prépondérance, Internet Explorer et Outlook Express de Microsoft sont les cibles les plus prisées des pirates. Je Vous suggère d'essayer le navigateur gratuit Firefox et le programme de messagerie électronique Thunderbird de Mozilla, ou la suite gratuite Eudora Internet Suite. En changeant de programmes, vous pouvez éviter un certain nombre d'attaques.

Sauvegardez fréquemment vos données :

Si vos données sont sauvegardées, vous pourrez nettoyer votre ordinateur en cas de piratage par des bot herders.

Donnez un Bon Coup de Balai aux Éléments Inutiles Qui Encombrent Votre Disque Dur :

Votre ordinateur et particulièrement son disque dur ne sont malheureusement pas extensibles, Même si les capacités des disques durs actuels sont de plus en plus confortables, les chances de saturation augmentent, en raison de la manipulation de plus en plus fréquente de fichiers et de programmes de taille éléphantesque : fichiers audio et vidéo, installations de jeux 3D, etc..., Les gigaoctets sont grignotés rapidement et un disque dur rempli à ras bord aura beaucoup de mal à fonctionner correctement. Pire, il pourrait faire "planter" votre ordinateur. Surveillez donc de près son niveau d'occupation. Veillez à ce qu'il reste toujours au minimum quelques gigabyte d'espace libre. De temps à autre, procédez à un nettoyage en règle dont voici les grandes lignes.

Solutions Pour surfer Anonymement Sur Le Web.

Explications pour Éliminer Cheval de Troie Trojan.pdf.badur.b Gratuitement et Garder Votre PC Sans Virus

Pendant la procédure de Suppression de Trojan.pdf.badur.b ou Trojan.PDF.Badur.gena ou UDS:Trojan.PDF.Badur.b ou Trojan.MSOffice.Badur.gena, Vous serez amené à redémarrer plusieurs fois Votre PC, Pensez à mettre cette page dans vos favoris pour la retrouver facilement : https://www.pcsansvirus.com/pages/virus/supprimer-trojan-pdf-badur-b.html

Supprimer Trojan.pdf.badur.b avec Dr.Web en ligne

Télécharger Dr.Web en ligne

Dr.Web CureIT Anti Virus permet d’examiner votre ordinateur pour détecter d’éventuelles infections par des virus ou des spywares. Le logiciel ne nécessite aucune installation, il peut donc être facilement transporté sur clé USB. L’application est capable d’identifier plus d’une vingtaine de formes de contamination, qu’il s’agisse de vers transmis par e-mail, chevaux de Troie, virus liés à Office, robots espions ou encore extorsion de mots de passe, par exemple.

Avant de lancez l'AntiVirus Dr Web CureIt en ligne, n'oubliez pas de bien le Configurer comme l'image ci-dessous.

Éliminer les Cookies, Adwares, Spywares avec Super Anti Spyware

Téléchager Super Anti Spyware

Décocher la case dans Préférence, pour que Super Anti Spyware ne démarre pas lorsque vous démarrer votre Pc.

Si vous constatez un ralentissement important de votre ordinateur ou de votre navigation Internet, un comportement étrange de votre machine ou de vos logiciels, que quelque chose ne tourne pas rond, c'est que vous être probablement infecté, Même si vous utilisez un anti virus, certains programmes malicieux peuvent arriver à passer au travers, les logiciel espion, les spyware, les faux logiciel, les faux antivirus, les chevaux de Troie ou encore les virus, Avec le logiciel gratuit SUPER Anti Spyware, vous allez pouvoir nettoyer en profondeur votre ordinateur et supprimer les programmes malveillants, les faux logiciels, les espions et autres menaces cacher. Le logiciel détecte et supprime plus d'un million d'infections connues, même les plus pernicieuses.

Éliminer Virus Trojan.pdf.badur.b avec Malwarebytes

Télécharger MalwareBytes

Malwarebytes est un logiciel gratuit destiné à protéger les ordinateurs équipés du système d’exploitation Windows. Les PC sont en permanence menacés par des tas de programmes malveillants qui rodent sur internet et qui attendent la première occasion pour infiltrer votre système dans le but de l’infecter ou d’y récolter vos informations personnelles et même confidentielles. C’est justement pour combattre ces virus informatiques que Malware Bytes intervient. En effet, il permet d’éviter les risques d’infection par les virus, les vers, les chevaux de Troie, les rootkits, les numéroteurs, les logiciels espions et autres programmes malveillants qui sont en constante évolution et de plus en plus difficiles à détecter et à supprimer, Cette version de Malwarebytes est une compilation d’un certain nombre de nouvelles technologies qui sont conçues pour détecter rapidement, détruire et empêcher ces programmes malveillants de faire des dégâts dans votre ordinateur, Malware bytes surveille tous les processus et arrête les processus dangereux avant même qu’ils aient eu le temps de commencer. La protection en temps réel du module utilise l'analyse heuristique qui surveille votre système pour le maintenir en bon fonctionnement. Enfin, Malwarebytes dispose d’un centre de menaces qui vous permet d’être tenu à jour avec les dernières menaces qui circulent sur le web.

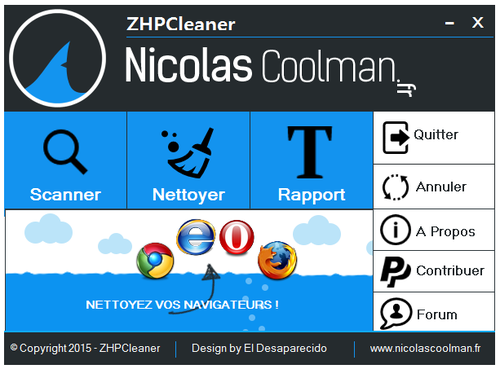

Supprimer Virus Pup Up avec ZHPCleaner

Télécharger ZHPCleaner

Désinfectez vos navigateurs web grâce à ZHPCleaner. Conçu principalement pour combattre les pirates sur la toile qui s’attaquent à vos navigateurs internet, ce logiciel va vous permettre de rétablir les paramètres Proxy et supprimer les redirections des navigateurs. Reposant sur deux fonctions principales: la recherche et le nettoyage. Simple et rapide ZHP Cleaner ne nécessite aucune installation et est basé sur l’exécution de scripts. Un rapport de modification est automatiquement généré après chaque analyse et stocké aussi bien sur le bureau que dans le dossier de l’utilisateur. Entièrement gratuit, ZHPCleaner fonctionne avec l’ensemble des versions récentes de Windows.

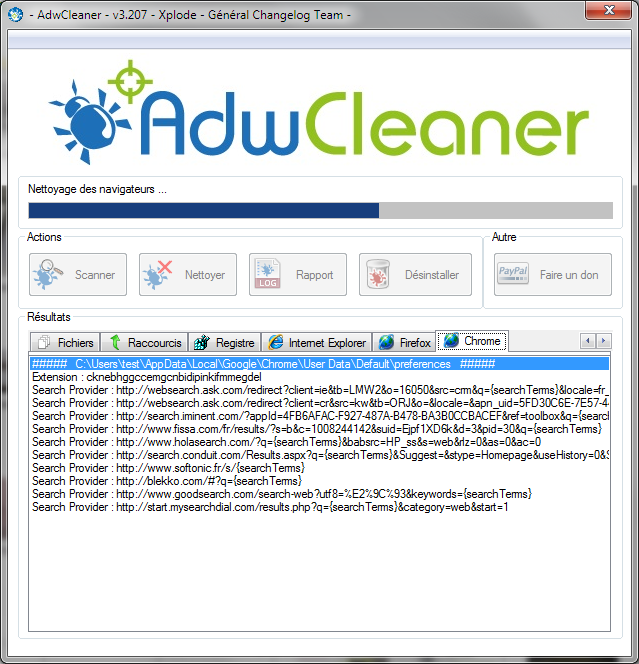

Éliminer les Pages Indésirables qui S'ouvrent Seule de Votre Navigateur avec AdwCleaner

Télécharger AdwCleaner

AdwCleaner libère votre ordinateur des programmes indésirables et des logiciels malveillants, y compris les logiciels publicitaires, les barres d'outils. Quelle que soit la manière dont ces programmes sont arrivés sur votre ordinateur, cette application peut les enlever rapidement et en douceur. Adw Cleaner est un outil gratuit qui va scanner votre ordinateur et supprime efficacement Adware, ADS logiciels, le PUP / LPI, Barres d'outils, pirate de l'air. Il dispose également d'hôte anti adware qui aidera à empêcher les logiciels de publicité d'installer sur votre machine. Il fonctionne avec une recherche et un mode de suppression. Il peut être facilement désinstallé en utilisant le mode "Désinstaller.

Nettoyer la Base de Registre et les Fichiers Inutiles avec CCleaner

Telecharger Ccleaner

CCleaner sait comment s'y prendre pour supprimer efficacement les vieux fichiers et les paramètres devenus inutiles laissés par les composants standards de Windows, CCleaner sait également repérer et supprimer les fichiers temporaires et les listes de fichiers récents qui sont autant de traces laissées par de nombreuses applications telles que Firefox, Opera, Safari, Media Player, eMule, Kazaa, Google Toolbar, Netscape, Microsoft Office, Nero, Adobe Acrobat Reader, Win RAR, WinAce, Win Zip, Pour ce qui est du nettoyage du registre, CCleaner détecte de nombreux problèmes et incohérences liées aux extensions de fichiers, contrôles Active X, ClassIDs, ProgIDs, programmes de désinstallations, DLLs partagées, polices de caractères, références aux fichiers d'aides, chemins d'accès aux applications, icônes, raccourcis incorrects, et encore bien d'autres choses, CCleaner prend en charge Internet Explorer, Opera, Mozilla Firefox, Google Chrome et Edge, Au quotidien, l'utilisation régulière de CCleaner permet de faire fonctionner Windows plus rapidement et plus efficacement, tout en libérant de l'espace du disque dur.

Merci pour le Partages sur les Réseaux Sociaux.